Das OSI-Modell ist ein konzeptionelles Modell für das Verständnis des Datenflusses über und innerhalb von Netzen. Es wurde 1984 als internationaler Standard angenommen, nachdem zwei Modelle aus den 1970er Jahren zusammengeführt worden waren.

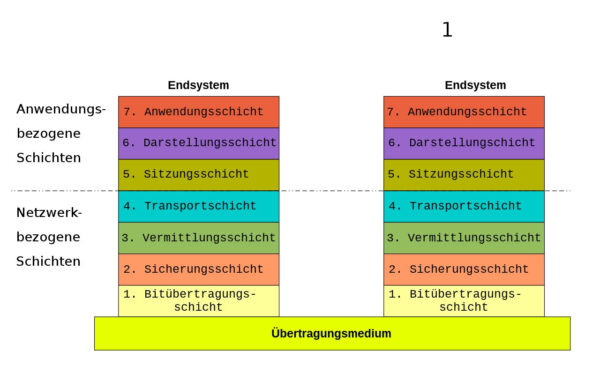

Die wichtigsten Computer- und Telekommunikationsunternehmen nutzten dieses Modell, um die Kommunikation von Gerät zu Gerät in sieben Schichten zu unterteilen. Diese sieben Schichten dienen als visuelle Karte, um zu verstehen, was in einem Netzwerksystem vor sich geht.

Für IT-Fachleute damals wie heute bedeutet das OSI-Modell gezielte Fehlersuche leicht gemacht: Anstatt Stunden mit der Entschlüsselung von Problemen zu verschwenden, können sie die mit bestimmten Schichten verbundenen Probleme genau bestimmen.

Für Anbieter von Netzwerkgeräten, Anwendungsentwickler und Netzwerkingenieure bedeutet das Modell, dass sie die Komplexität der Kommunikation zwischen den einzelnen Geräten reduzieren können, indem sie sich auf die Lösung eines Problems nach dem anderen konzentrieren.

Außerdem wurde das Modell entwickelt, um standardisierte Netzwerkprotokolle zur Verfügung zu stellen und so den Einsatz von Geräten zu vermeiden, denen es an Benutzer- und Anwendungsfreundlichkeit mangelt.

Die sieben Schichten im OSI-Modell erklärt

Die sieben Schichten des OSI-Modells sind von unten nach oben: physikalische Schicht, Datenübertragungsschicht, Netzwerkschicht, Transportschicht, Sitzungsschicht, Präsentationsschicht und Anwendungsschicht.

Jede Schicht im OSI-Modell erfüllt bestimmte Funktionen, die mit den darüber und darunter liegenden Schichten verbunden sind, indem sie Dienste oder Unterstützung anbieten. Die ersten drei Schichten befassen sich hauptsächlich mit der Hardware und der Weiterleitung des Datenverkehrs vom Netz zu einem Endsystem.

Die nächsten vier Schichten sind softwarebezogen und vervollständigen den Kommunikationsprozess im Endsystem.

Schicht 1: die physikalische Schicht

Als grundlegende Schicht im OSI-Modell ist die physikalische Schicht für die Bereitstellung einer physischen, drahtgebundenen oder drahtlosen Verbindung zwischen Netzknoten (Geräten) verantwortlich. Sie definiert das zu verwendende Medium, die Verbindung und den Signaltyp (ob analog oder digital) und überträgt die Rohdaten als Signale.

Alle Netzwerkgeräte und -spezifikationen, wie Funkfrequenzen und Hardware, werden auf dieser Schicht definiert. Beispiele für Komponenten der Bitübertragungsschicht sind Antennen, Netzwerkschnittstellenkarten (NIC), Netzwerkkabel, Adapter und Stifte.

Die Hauptfunktionen der Bitübertragungsschicht sind:

- Kontrolle der Bitrate und Synchronisierung: Die Anzahl der Bits pro Sekunde und die Bitsynchronisation werden festgelegt.

- Physikalische Topologie: Wie die Geräte innerhalb des Netzes angeordnet sind, ob Bus, Stern, Ring, Mesh, usw.

- Übertragungsmodus: Spezifikationen, die den Datenfluss im Simplex-, Halbduplex- und Vollduplex-Modus steuern. Die meisten, wenn nicht alle, modernen kabelgebundenen Netze verwenden Vollduplex-Übertragungsmodi.

- Definition der physikalischen Attribute: Art des Steckers, Anordnung der Stifte, Schnittstellenkarte usw.

Schicht 2: die Datenübertragungsschicht

Die Datenverbindungsschicht (Data Link Layer, DLL) definiert, wie vernetzte Medien auf das Netz zugreifen, und stellt sicher, dass die von der physikalischen Schicht kommenden Daten synchronisiert werden. Diese Schicht ist auch für die Fehlererkennung der physikalischen Schicht zuständig.

Hier werden Datenbits in Frames verpackt, wobei die Rohdaten zu Bytes zusammengefasst werden. Diese Bytes werden dann zu Frames kombiniert, die je nach dem spezifischen Schicht-2-Protokoll unterschiedlich groß sind. Die Hardware am anderen Ende des Kommunikationsknotens empfängt dann die dekodierten Frames der empfangenden Datenverbindung. Die DLL ist in zwei Schichten unterteilt:

- Logical Link Control (LLC): Verantwortlich für die Flusskontrolle, die sicherstellt, dass die Rahmen zwischen Sender und Empfänger mit der gleichen Geschwindigkeit übertragen werden, um eine Fehlanpassung zu vermeiden. Ein Geschwindigkeitsunterschied kann zu Datenverlusten führen.

- Medium Access Control (MAC): Die Hauptaufgabe des MAC ist die Vermittlung des Zugriffs auf das physikalische Medium, das für die Datenübertragung verwendet wird. Dazu gehören Funktionen wie Adressierung, Rahmenbegrenzung (Identifizierung von Anfang und Ende von Rahmen) und Schutz vor Fehlern.

Schicht 3: die Netzwerkschicht

Die Netzwerkschicht kümmert sich um das Datenrouting und die Datenübertragung eines Netzes zum anderen. Sie wählt den kürzest möglichen Weg von einem Host zu einem anderen in verschiedenen Netzen.

Sobald das Paket von der DLL empfangen wurde, stellt die Netzwerkschicht fest, ob das Paket für den lokalen Host bestimmt ist (in diesem Fall wird es an eine höhere Schicht weitergeleitet), für einen anderen Host im lokalen Netzwerk bestimmt ist (in diesem Fall wird es an eine niedrigere Schicht zurückgesendet) oder für ein ganz anderes Netzwerk bestimmt ist, und führt in diesem Fall das notwendige Routing zu der im Rahmen enthaltenen Adresse durch.

Im Standard-TCP/IP-Modell wird dies durch die Implementierung einer logischen IP-Adressierung und die Verwendung von Routern für die Kommunikation erreicht. Die ausgehenden Daten werden in Pakete aufgeteilt, die dann auf der Empfangsseite wieder zusammengesetzt werden.

Beispiele für Protokolle der Schicht 3 sind Internet Protocol Version 4 (IPv4), Internet Protocol Version 6 (IPv6), ICMP und GRE.

Schicht 4: die Transportschicht

Die Transportschicht ist die erste Schicht im OSI-Modell, die einen echten Kommunikationsfluss von der Quelle zum Ziel modelliert. Während die auf der Transportschicht übertragenen Daten verbindungsorientiert (z. B. TCP) oder verbindungslos (z. B. UDP) sein können, findet auf dieser Ebene in der Regel eine Ende-zu-Ende-Zustellung von fehlerfreien Datenpaketen statt.

Tritt während der Übertragung ein Fehler auf, stellt die Transportschicht die notwendige Anforderung zur erneuten Übertragung, um das Paket durchzubringen. Bei der End-to-End-Zustellung wird die Service-Port-Adresse, auch Port-Adresse genannt, verwendet, um sicherzustellen, dass die Daten den richtigen Ort erreichen.

Daten, die von der Sitzungsschicht (Schicht 5) kommen, werden in Segmente zerlegt, die später auf der Empfangsseite wieder zusammengesetzt werden.

Das Transmission Control Protocol (TCP) und das User Datagram Protocol (UDP) sind die beiden gebräuchlichsten Protokolle der Schicht 4. Die zuverlässige Datenübertragung wird von TCP abgewickelt und zusammen mit einem Drei-Wege-Handshake-Verfahren und einer sequenziellen Flusskontrolle verwendet.

Unzuverlässige Datenübertragungen werden mit UDP in Verbindung gebracht; dies bedeutet jedoch nicht, dass der gesamte UDP-Verkehr unzuverlässig ist, da es im OSI-Modell darüber liegende Schichten gibt, die die Fehler in UDP beheben können.

Schicht 5: die Sitzungsschicht

Wenn Computer oder andere Geräte kommunizieren, prüft die Sitzungsschicht die Netzanforderung, um festzustellen, ob die Ressource in einem lokalen oder entfernten System verfügbar ist. Eine Sitzung wird aufgebaut, wenn die richtige Netzverbindung verfügbar ist. Sobald die Sitzung endet, ist die Sitzungsschicht für die Beendigung der Sitzung verantwortlich.

Die Sitzungsschicht kann eher als Haushaltsschicht betrachtet werden: Sie öffnet Kommunikationskanäle, stellt sicher, dass sie offen bleiben, verwaltet die Kommunikationssynchronisation, identifiziert Vollduplex- oder Halbduplex-Operationen, authentifiziert die Kommunikation, erstellt Dialogeinheiten und so weiter.

Sie verwendet auch Kontrollpunkte, um die Datenübertragung zu verwalten und sicherzustellen, dass die Wiederherstellung an dem Punkt erfolgen kann, an dem die Sitzung unterbrochen wurde.

Schicht 6: die Präsentationsschicht

Anwendungen sind sowohl semantisch als auch syntaktisch spezifisch. Die Präsentationsschicht, die auch als Übersetzungsschicht bezeichnet wird, sorgt dafür, dass die Daten der Anwendung in einem für sie verständlichen Format präsentiert werden.

Die Präsentationsschicht ermöglicht es der Anwendung, ihre Nachricht zu lesen und zu verstehen, und sorgt gleichzeitig für die Ver- und Entschlüsselung, die für die Sicherheit der Nachricht erforderlich ist.

Weitere Funktionen dieser Schicht sind:

- Datenkompression

- Systemspezifische Übersetzung

- Datenkonvertierung

- Übersetzung von Zeichencodes

- Formatierung von Grafiken

Schicht 7: die Anwendungsschicht

Schicht 7 ist das, womit die Endnutzer täglich interagieren. Über eine Schnittstelle, die mit dem Netz verbunden ist, kann der Benutzer Daten in einem Format sehen, das auf bestimmte Anwendungen und Befehle zugeschnitten ist. Beispiele hierfür sind Dateiübertragungen, Verzeichnisdienste, elektronische Post, elektronische Nachrichten und die gemeinsame Nutzung von Daten im Netz.

Protokolle auf der Anwendungsschicht sind File Transfer Protocol (FTP), Simple Mail Transfer Protocol (SMTP) und Domain Name System (DNS), Hypertext Transfer Protocol (HTTP) und Simple Mail Transfer Protocol (SMTP).